Contexte :

Contexte :Cet article est le quatrième et dernier de la suite d’articles vous permettant de créer un tunnel VPN entre les deux zones CloudStack by Ikoula. Il fait suite à l’article précédent «Configuration du réseau VPC (Virtual Private Cloud) Zone 2 CloudStack by Ikoula. »

Prérequis :

- Avoir un compte CloudStack Server. Cet article n’est pas applicable dans le cas des clients CloudStack instances ou Ex10.

- Avoir suivi les articles précédents disponibles sur notre blog, intitulés respectivement « Création de réseaux VPC (Virtual Private Cloud) CloudStack by Ikoula. », «Configuration du réseau VPC (Virtual Private Cloud) Zone 1 CloudStack by Ikoula. » et «Configuration du réseau VPC (Virtual Private Cloud) Zone 2 CloudStack by Ikoula. »

» Connectez-vous à l’interface UI CloudStack by Ikoula https://cloudstack.ikoula.com/client

» Commençons par créer nos passerelles privées sur les deux zones. Pour cela :

- Allez dans le menu Réseau

- Sélectionnez la vue « VPC »

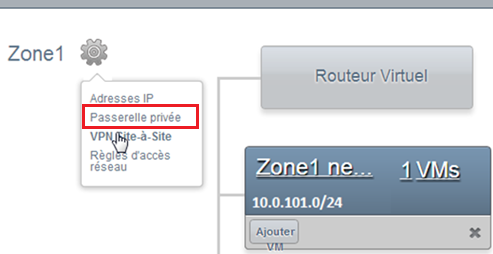

- Dans votre réseau VPC zone1, cliquez sur l’icône représentant un engrenage et cliquez sur « Passerelle Privée » :

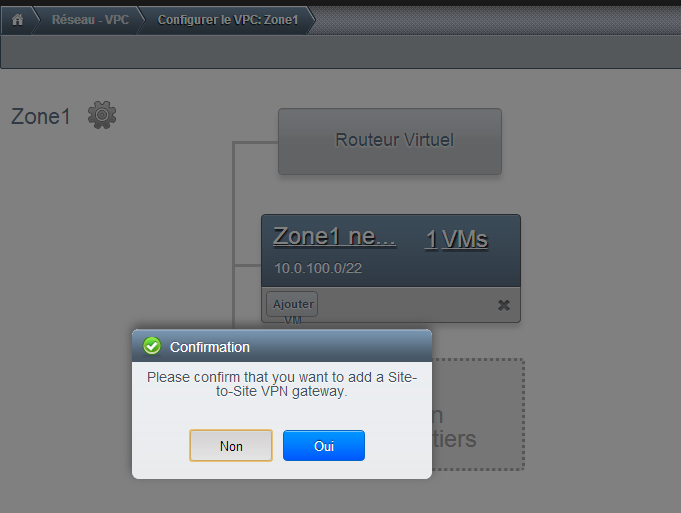

- Confirmez la création de la passerelle privée :

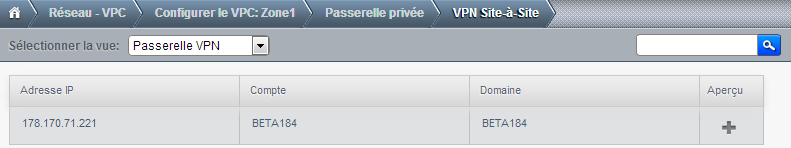

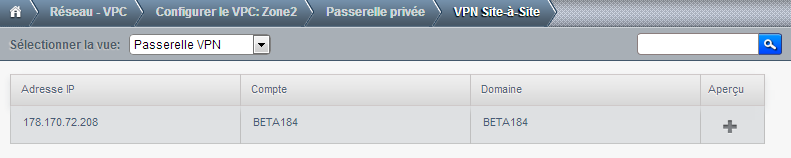

- Vérifiez que votre passerelle s’est bien créée dans VPN Site à Site :

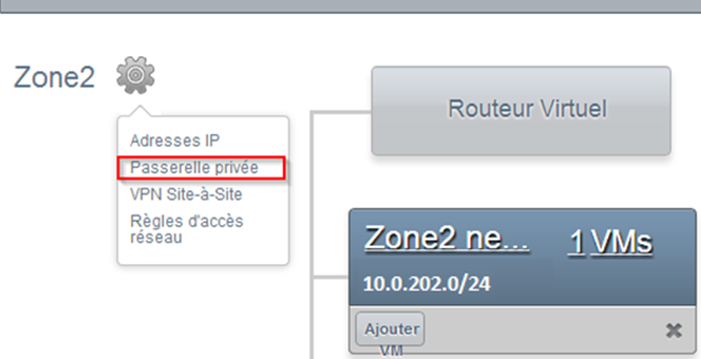

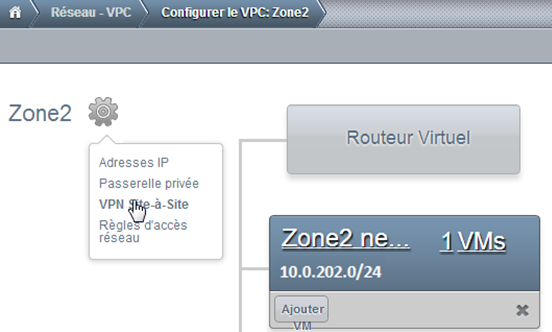

- Créez de la même manière la passerelle privée pour la zone2 :

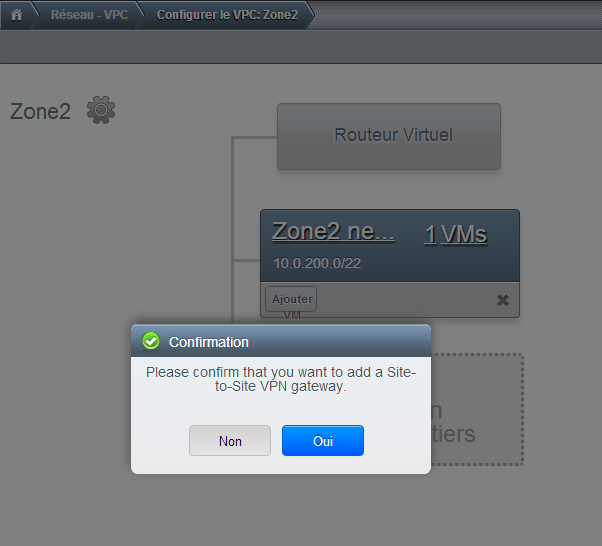

- Confirmez la création de votre passerelle privée :

- Vérifiez que la passerelle s’est bien créée dans VPN Site à Site :

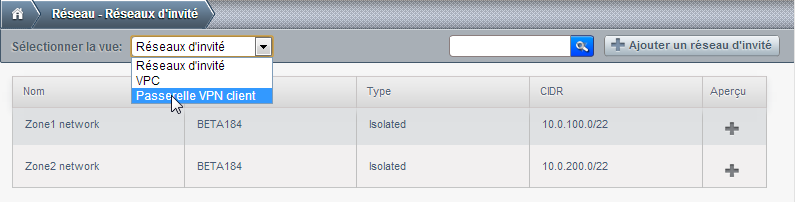

» Nous allons maintenant créer les passerelles VPN Client :

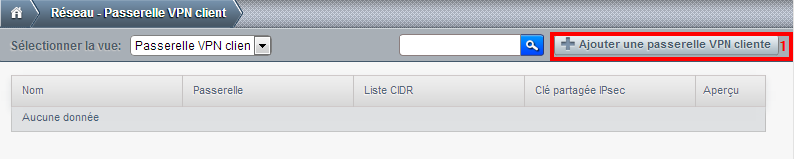

- Dans réseau, sélectionnez la vue « Passerelle VPN Client » :

- Cliquez sur « Ajouter une passerelle VPN cliente » :

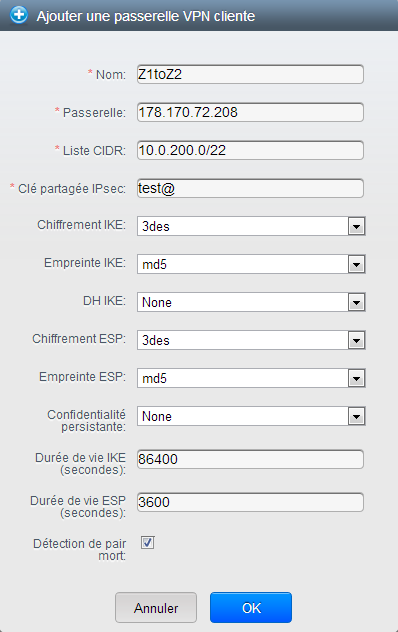

Créez tout d’abord la passerelle Zone1 vers Zone2. Ajoutez pour cela le Nom, la passerelle, le CIDR, la clé partagée et cochez « détection de pair mort ». Attention, la clé partagée IPSEC ne doit pas contenir d’accent, de ponctuation et de caractères spéciaux (. ;/ :!éèàç…) :

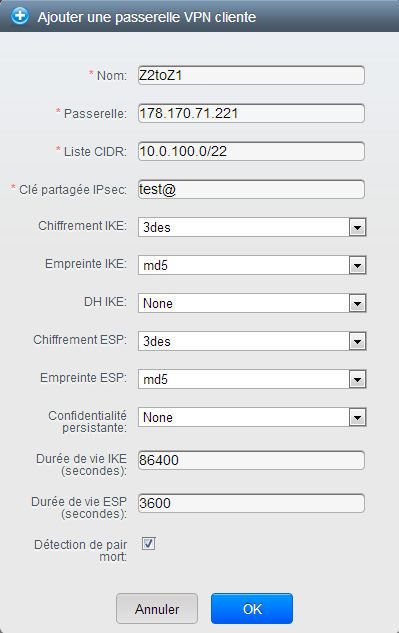

- Créez de la même façon la passerelle Zone2 vers Zone1 :

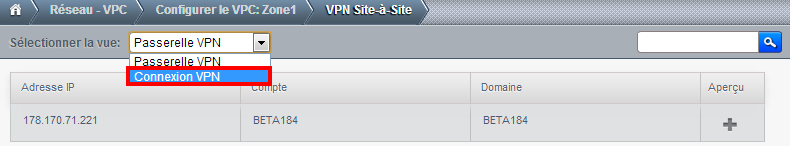

» Créons maintenant le VPN site à site pour votre Zone1 : - Cliquez sur « VPN Site-à-Site » :

- Sélectionnez la vue « Connexion VPN » :

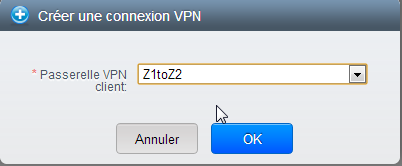

- Créez la connexion VPN site à site pour votre Zone1 :

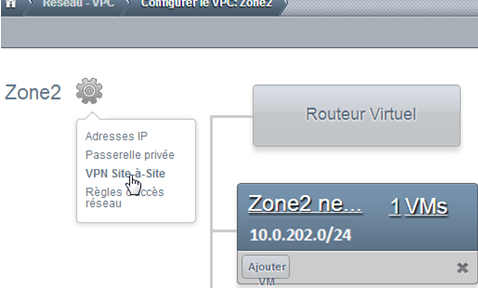

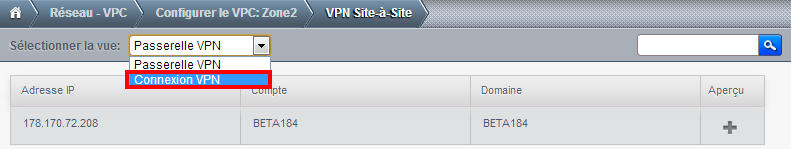

=> Créez le VPN Site à Site pour votre Zone2 :

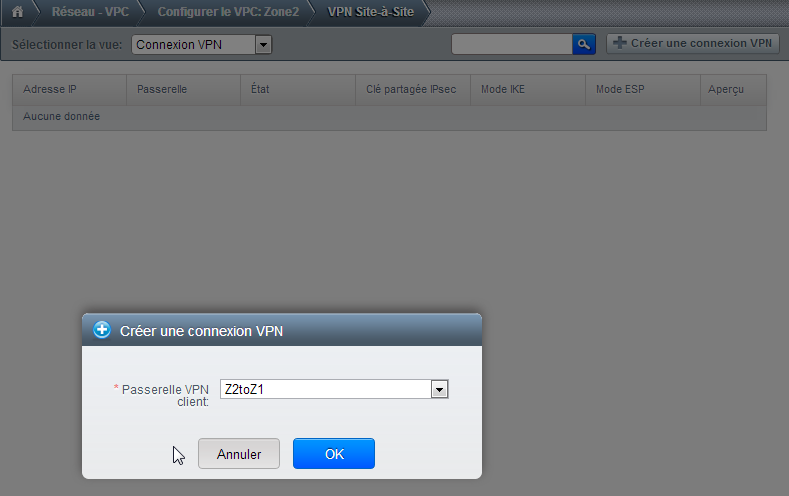

- Sélectionnez la vue « Connexion VPN » :

- Choisissez votre passerelle « Z2toZ1 » :

=> Contrôlons maintenant le fonctionnement de notre connexion VPN entre les deux zones :

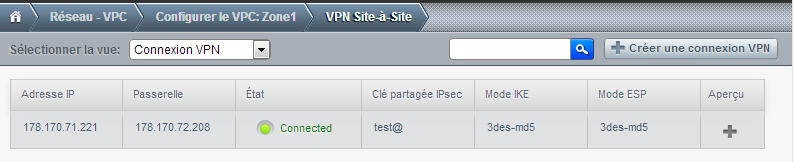

- Dans la vue « Connexion VPN » de « VPN Site à Site » de la la Zone1,l’état de votre VPN doit etre « Connected » :

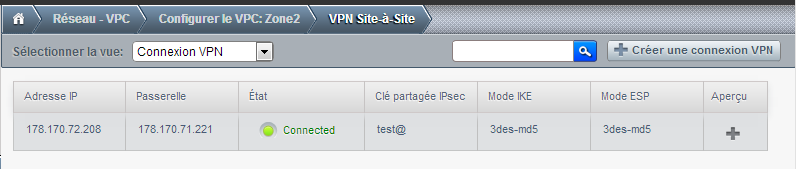

- De la même manière, dans la vue « Connexion VPN » de « VPN Site à Site » de la la Zone2,l’état de votre VPN doit etre « Connected » :

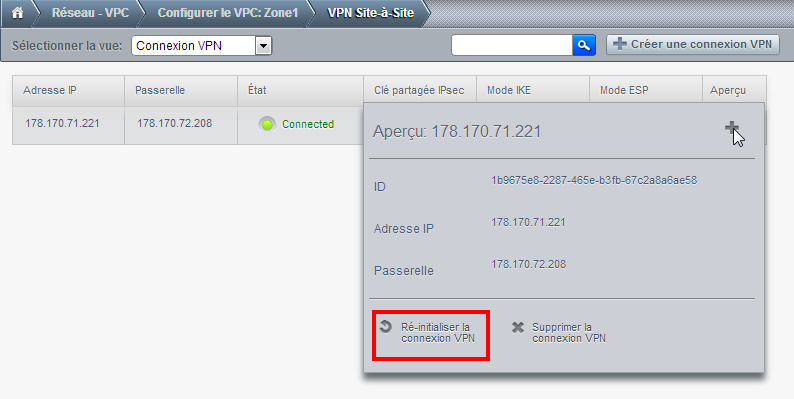

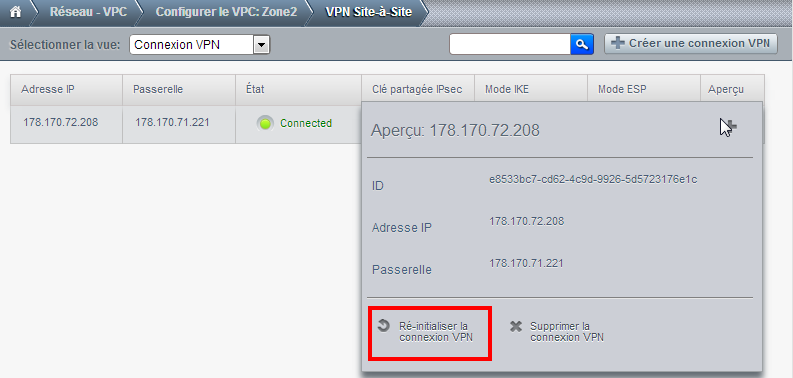

» Réinitialisation du VPN :

Site votre connexion VPN n’est pas fonctionnelle (état « error »), vous devez réinitialiser la connexion sur vos deux zones via le bouton « ré-initialiser la connexion VPN » :

Pour la Zone 1 :

Pour la Zone2 :

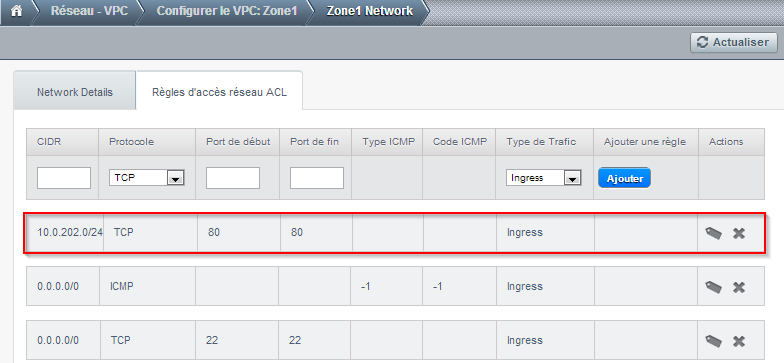

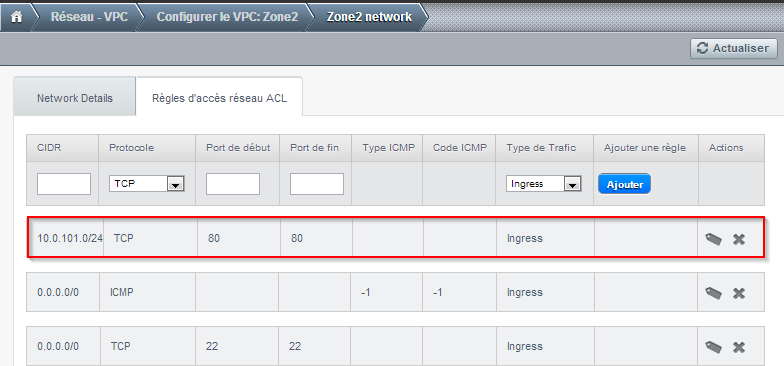

» Ajout de règles de Pare-feu entre les zones :

Une fois que vous vous êtes assuré que votre VPN est bien en « connected » :

- Récupérez les adresses ip privées de vos instances :

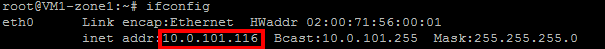

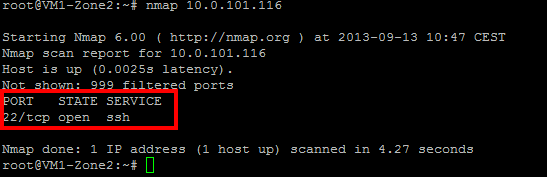

VM1-Zone1 :

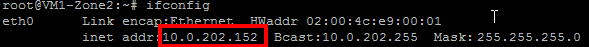

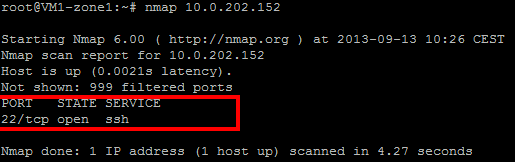

VM1-Zone2 :

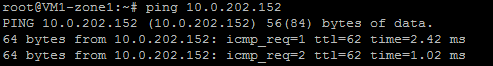

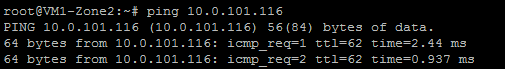

Suite aux règles précédemment créées dans la documentation, les deux instances peuvent se joindre en ICMP et SSH.

ICMP

SSH

Nous allons, avec l’exemple ci-dessous affiner et activer une règle entre ces deux machines.

Nous allons ajouter le port http/80 tcp.

Dans votre Zone 1 :

Ajoutez une règle avec comme CIDR réseau 10.0.202.0/24 sur le port 80 (port de début et fin) :

Dans votre Zone 2 :

Ajoutez une règle avec comme CIDR réseau 10.0.101.0/24 sur le port 80 (port de début et fin) :

Les deux machines peuvent maintenant communiquer entre elle sur le port 80

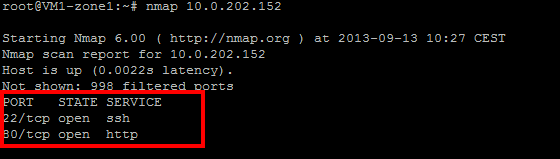

VM1-Zone1 :

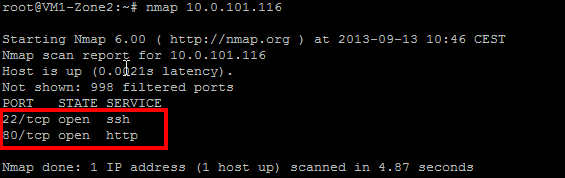

VM1-Zone2 :

Tags:

Visitez

Visitez  Naxos

Naxos Markethings

Markethings DataTourisme

DataTourisme

Commentaires

conseils

la procédure de création d'un tunnel vpn est certes compliquée mais grâce à vos conseils ,on y arrivera

ouf!!

Merci pour l'info

Cet article m'a bien servi, merci.

Ajouter un commentaire