Contexte :

Cet article est le second d’une suite de futurs articles qui vous permettront à terme de créer un tunnel VPN entre les deux zones CloudStack by Ikoula. Il fait suite à l’article précédent « Création de réseaux VPC (Virtual Private Cloud) CloudStack by Ikoula. »

Prérequis :

Cet article est le second d’une suite de futurs articles qui vous permettront à terme de créer un tunnel VPN entre les deux zones CloudStack by Ikoula. Il fait suite à l’article précédent « Création de réseaux VPC (Virtual Private Cloud) CloudStack by Ikoula. »

Prérequis :

- Avoir un compte CloudStack Server. Cet article n’est pas applicable dans le cas des clients CloudStack instances ou Ex10.

- Avoir suivi le premier article « Création de réseaux VPC (Virtual Private Cloud) CloudStack by Ikoula. »

» Connectez-vous à l’interface UI CloudStack by Ikoula

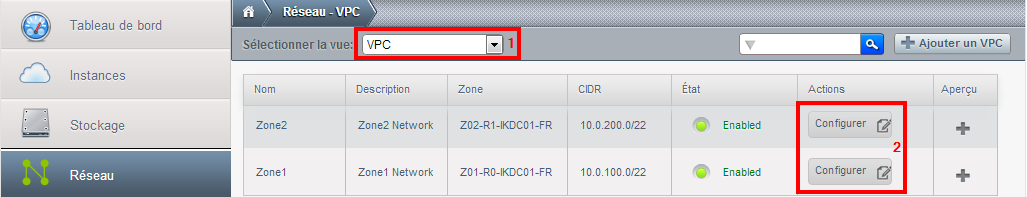

» Allez dans le menu Réseau puis :

1.Sélectionnez la vue « VPC »

2.Cliquez sur le bouton « Configurer du VPC de la zone1

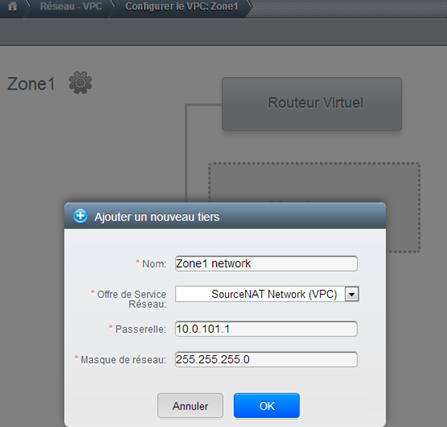

» Ajoutez un nouveau tiers à votre VPC en renseignant les informations suivantes :

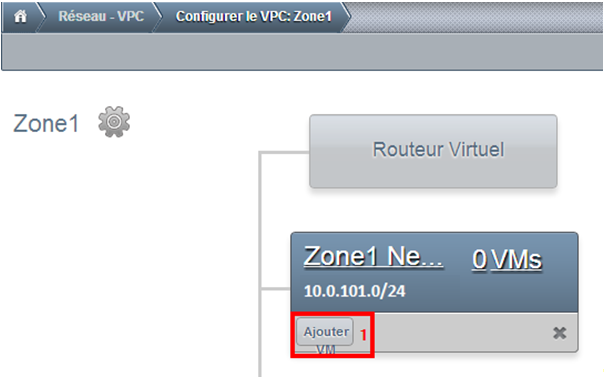

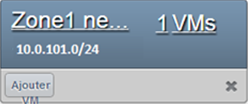

» Ajoutez une VM en cliquant sur le bouton « Ajouter VM » (1) :

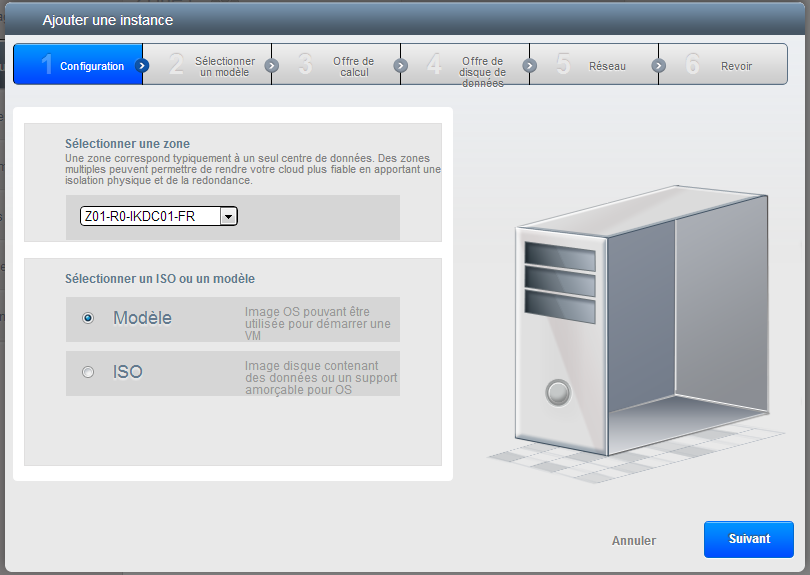

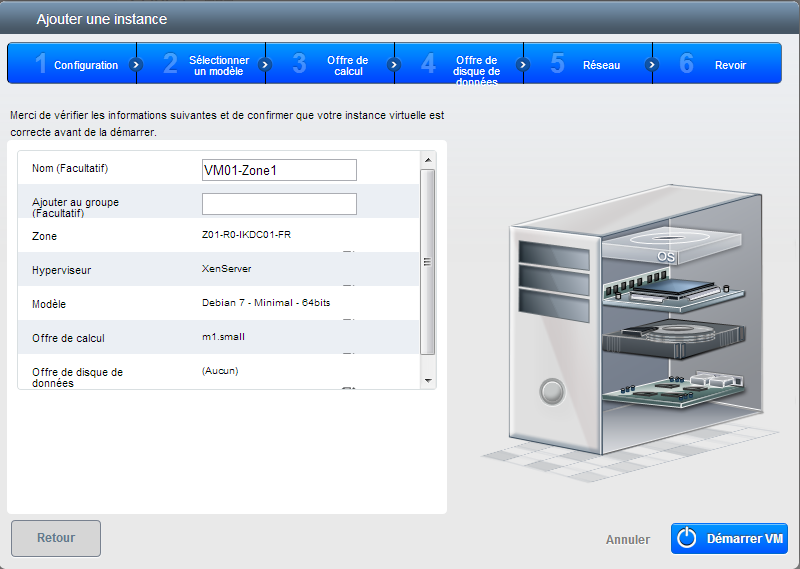

Le déploiement d’une nouvelle VM se déroule suivant les six étapes ci-dessous. Vous pouvez adaptez chacune de celles-ci selon vos besoins :

1.Sélectionnez la zone de déploiement :

Votre VM est ici dans la Zone1, la Zone Z01-R0-IKDC01-FR sera automatiquement proposée, laissez ce choix

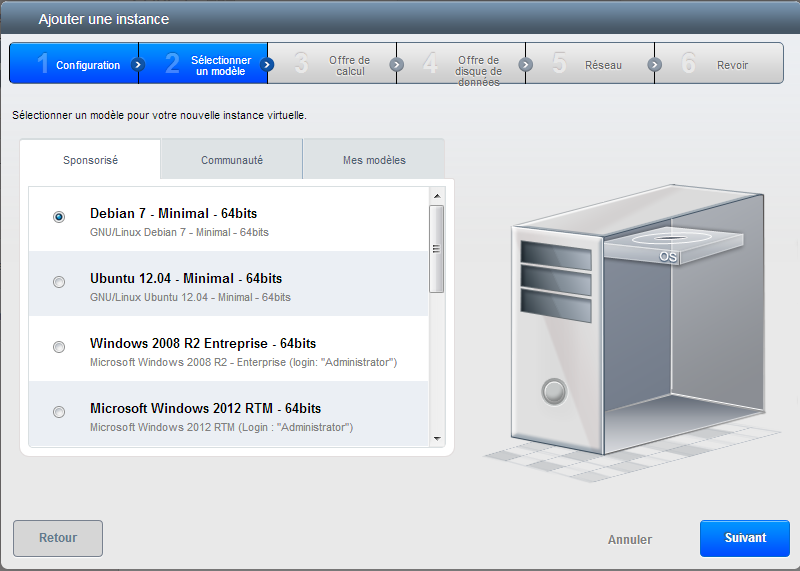

2.Choisissez le modèle que vous souhaitez en fonction du système d’exploitation voulu :

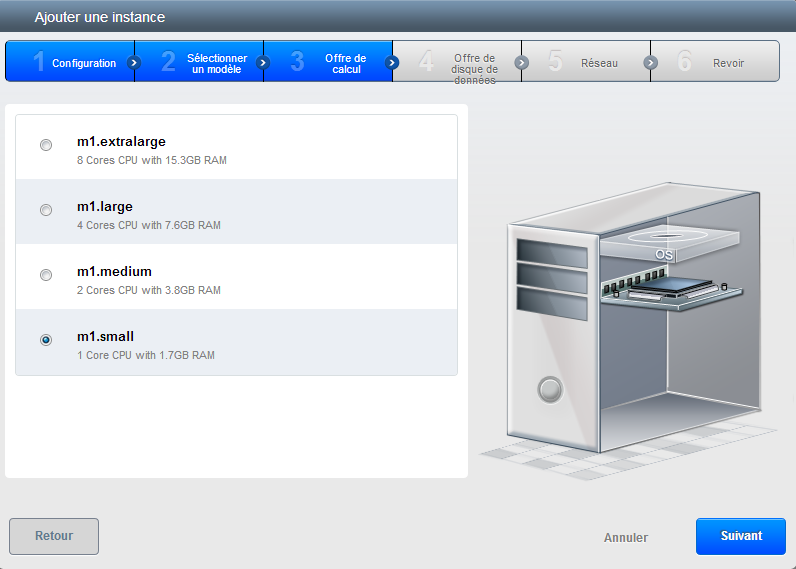

3.Définissez la configuration de votre instance en choisissant une des offres de calcul :

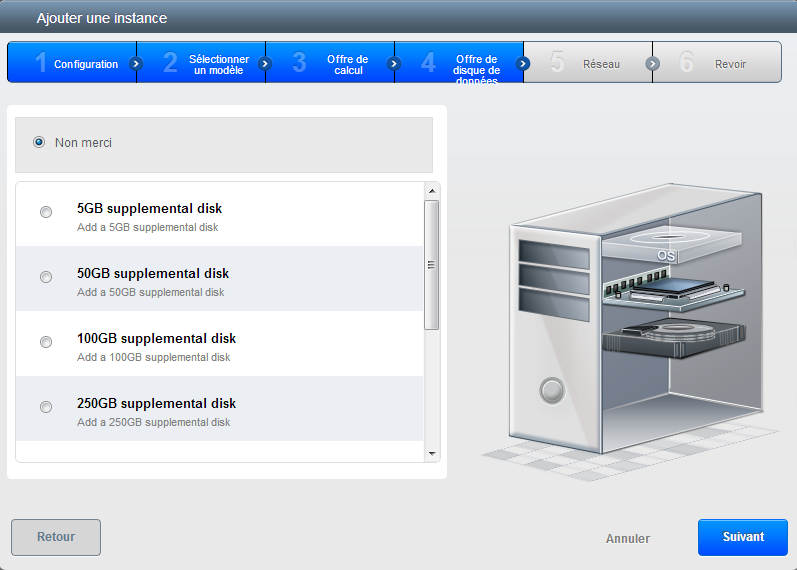

4.Choisissez ou non un disque de données supplémentaire si vous le désirez :

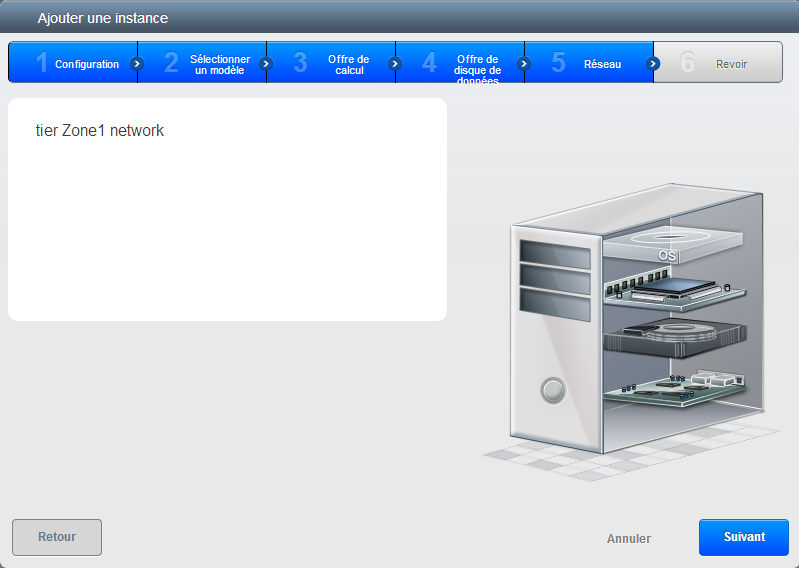

5.Ajoutez le réseau (tier), celui-ci est proposé automatiquement selon la zone (ici zone1) :

6.Donnez un nom à votre VM :

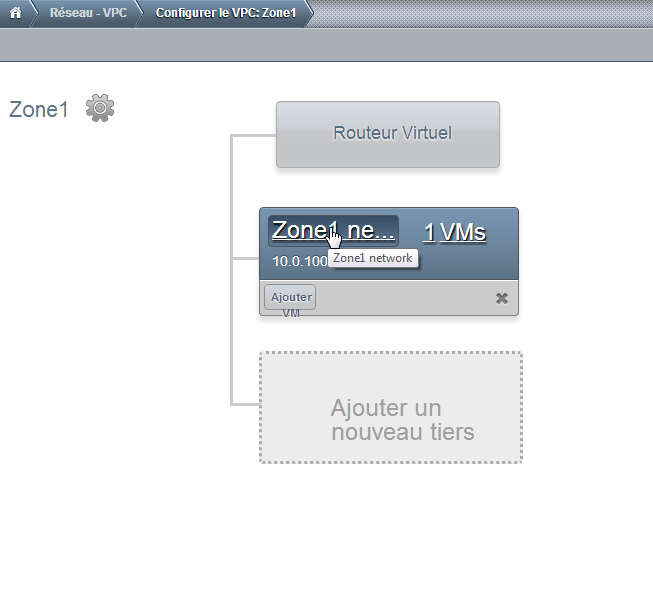

Enfin cliquez sur « Démarrer VM », une fenêtre pop-up apparaitra avec le mot de passe système de votre VM, notez celui-ci. Votre VM est maintenant ajoutée à votre Zone1 :

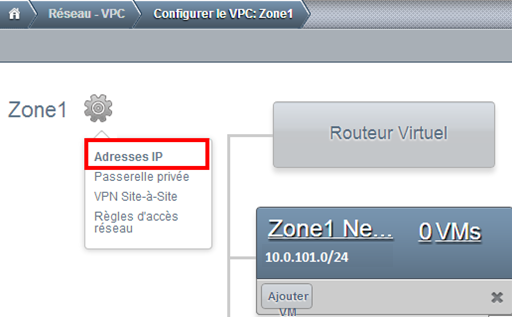

» Ajoutez une adresse ip à votre VM :

Dans votre réseau VPC -> Zone1

Cliquer sur l’icône en forme d’engrenage et sélectionnez « Adresses IP » :

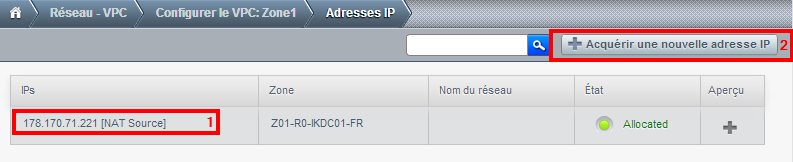

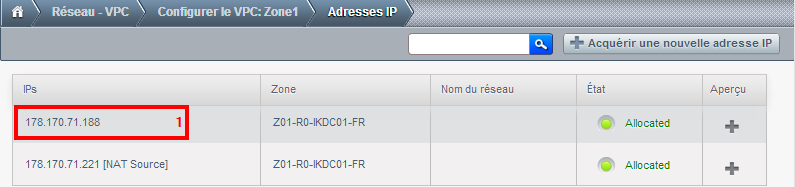

» Cliquez sur le bouton « Acquérir une nouvelle adresse IP » [2] pour ajouter une nouvelle adresse IP que vous attribuerez à votre VM :

[1] L’adresse IP publique de votre routeur virtuel.

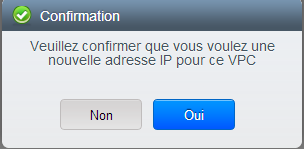

» Cliquer sur « oui » pour confirmer la demande d’adresse IP :

Votre nouvelle adresse IP apparaitra dans la liste [1] , cliquez dessus pour rentrer dans la configuration :

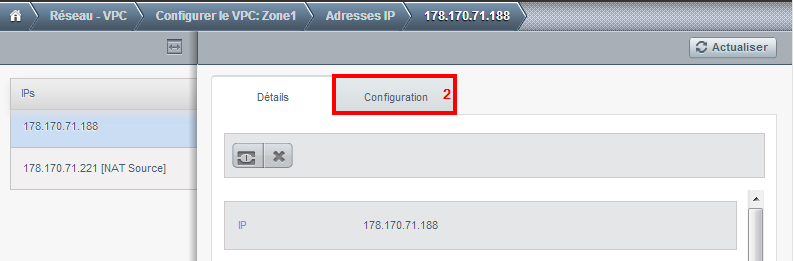

» Allez dans l’onglet « Configuration » [2] :

Dans cet onglet configuration, nous allons commencer par créer une règle de redirection de port :

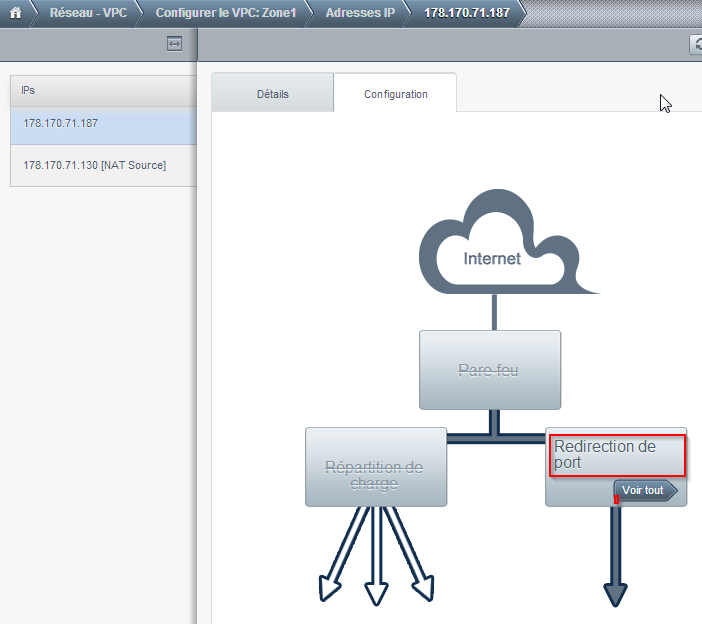

» Cliquez sur le bouton « Voir tout » [1] Redirection de port :

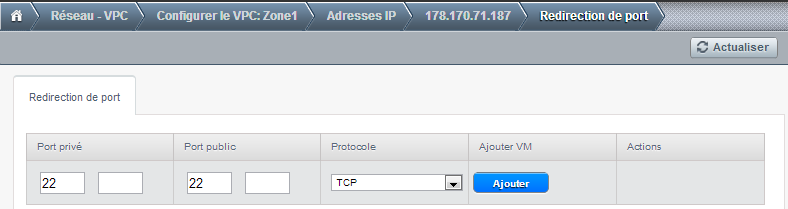

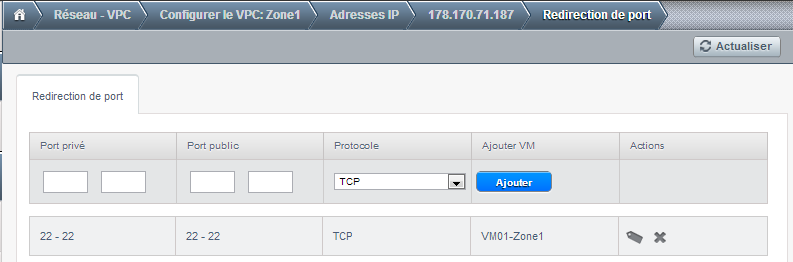

» Ajouter vos règles de redirection de port, exemple pour le port SSH TCP/22 :

Cliquez le bouton « Ajouter » pour sélectionner votre VM à laquelle s’applique votre règle de redirection de port :

Choisissez la VM que vous avez préalablement crée en cochant le bouton dans la colonne select

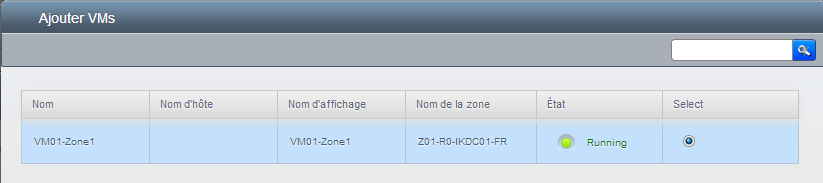

Votre règle de redirection de port sera alors visible dans la liste :

Nous allons maintenant créer une règle d’accès réseau ACL (règle pare-feu) :

» Retournez dans la configuration de votre VPC zone1.

» Cliquez sur le nom de votre réseau tier dans lequel vous avez déployé votre VM :

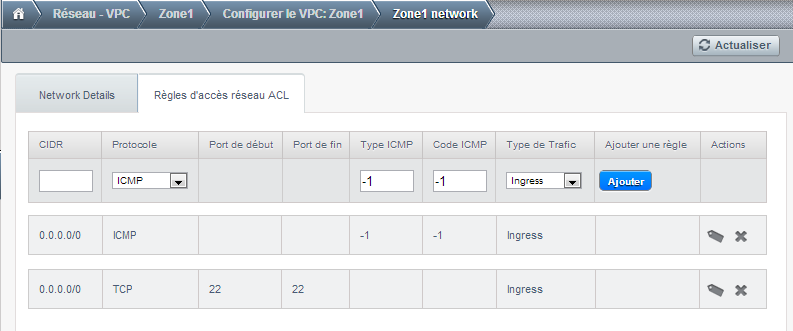

Ajoutez vos règles d’accès réseau ACL (règle pare-feu) :

Dans cet exemple, nous avons ajouté une règle ACL autorisant la connexion depuis n’importe qu’elle réseau (0.0.0.0/0) en TCP sur le port 22 (SSH) en entrée (Traffic Ingress) ainsi qu’une autre règle autorisant entre autres le ping/traceroute (Protocole ICMP) depuis n’importe quel réseau (0.0.0.0/0).

Grâce à ces règles pare-feu et à la règle de redirection du port 22 sur votre VM, vous pouvez maintenant vous connecter à votre VM en SSH depuis son adresse IP publique attribuée plus haut.

Nous verrons comment configurer le VPC de la zone2 de la même façon dans le prochain article.

Tags:

Visitez

Visitez  Naxos

Naxos Markethings

Markethings DataTourisme

DataTourisme Explorez les coulisses des 25 ans d'expertise d'Ikoula dans l'hébergement web et le cloud grâce au dernier article récemment paru dans le Figaro Partner. Dans cet article, Joaquim dos Santos, Directeur R&D, détaille l'offre d'Ikoula et ses solutions cloud sur-mesure adaptées à chaque entreprise, des PME aux grands comptes. Découvrez ainsi comment notre approche personnalisée, notre engagement en matière de sécurité, et notre expertise continue apportent une valeur ajoutée aux entreprises, tout en intégrant une forte dimension écoresponsable qui façonne notre vision d'un avenir plus durable.

Explorez les coulisses des 25 ans d'expertise d'Ikoula dans l'hébergement web et le cloud grâce au dernier article récemment paru dans le Figaro Partner. Dans cet article, Joaquim dos Santos, Directeur R&D, détaille l'offre d'Ikoula et ses solutions cloud sur-mesure adaptées à chaque entreprise, des PME aux grands comptes. Découvrez ainsi comment notre approche personnalisée, notre engagement en matière de sécurité, et notre expertise continue apportent une valeur ajoutée aux entreprises, tout en intégrant une forte dimension écoresponsable qui façonne notre vision d'un avenir plus durable.

Ajouter un commentaire